Не прошло и пары дней после развёртывания WordPress, как ко мне на сайт пожаловали нежданные гости. Первый день впечатление такое было, что сайт лежит мертво — ни один запрос к веб серверу не проходил, пинг же говорил, что роутер доступен. Вероятно злоумышленники «подписаны» на определённые события типа изменение dns-зоны или регистрацию нового узла с wordpress, иначе как объяснить, что несколько лет было тихо, а тут наступило лихо аккурат после инсталляции. Рассмотрим это нападение на сайт более подробно.

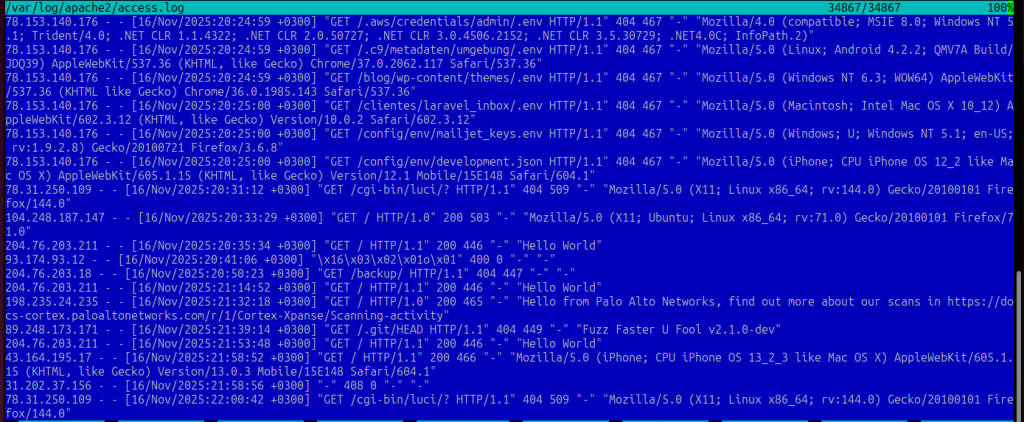

Через день я смог занятся проблемой и вот что же можно увидеть в логе Apache

Вот тэги лога (если значения нет, то дефис):

IP адрес клиента,

его user name по identd,

user name по http-auth

Штам даты времени

Запрос клиента в кавычках

Статус, отправленный клиенту

Количество отправленных байт

Сайт,с которого по данным клиента, был осуществлен переход

Браузер клиента

Очевидно, что почти всякий запрос того, чего нет(с кодом 404), является попыткой взлома.

Что ж, попробуем прикрутить хулиганов, для начала задав правила iptables. Я их задаю прямо в файле /etc/iptable

Приведу для Вас их перечень, страна должна знать своих хероев, а может вы тоже обезопасите свой сайт с моей помощью:

-A INPUT -s 146.185.234.48/32 -j DROP

-A INPUT -s 216.18.231.50/32 -j DROP

-A INPUT -s 115.231.0.57/32 -j DROP

-A INPUT -s 202.197.228.194/32 -j DROP

-A INPUT -s 202.197.228.195/32 -j DROP

-A INPUT -s 202.197.228.180/32 -j DROP

-A INPUT -s 61.183.118.225/32 -j DROP

-A INPUT -s 185.130.5.207/32 -j DROP

-A INPUT -s 50.23.69.44/32 -j DROP

-A INPUT -s 46.161.9.32/32 -j DROP

-A INPUT -s 80.86.87.244/32 -j DROP

-A INPUT -s 162.243.77.188/32 -j DROP

-A INPUT -s 139.59.109.166/32 -j DROP

-A INPUT -s 159.203.33.107/32 -j DROP

-A INPUT -s 49.205.232.135/32 -j DROP

-A INPUT -s 104.236.178.19/32 -j DROP

-A INPUT -s 138.68.132.212/32 -j DROP

-A INPUT -s 138.68.132.206/32 -j DROP

-A INPUT -s 185.82.202.205/32 -j DROP

-A INPUT -s 86.110.118.155/32 -j DROP

-A INPUT -s 200.27.172.196/32 -j DROP

-A INPUT -s 193.169.252.143/32 -j DROP

#20251116

-A INPUT -s 204.76.203.211/32 -j DROP

-A INPUT -s 223.64.222.207/32 -j DROP

-A INPUT -s 20.163.34.47/32 -j DROP

-A INPUT -s 79.124.40.174/32 -j DROP

-A INPUT -s 205.210.31.52/32 -j DROP

-A INPUT -s 205.210.31.37/32 -j DROP

-A INPUT -s 147.185.152.171/32 -j DROP

-A INPUT -s 152.42.176.86/32 -j DROP

-A INPUT -s 66.132.153.121/32 -j DROP

-A INPUT -s 139.177.199.115/32 -j DROP

-A INPUT -s 45.148.10.42/32 -j DROP

-A INPUT -s 104.248.28.108/32 -j DROP

-A INPUT -s 20.80.88.134/32 -j DROP

-A INPUT -s 84.21.189.216/32 -j DROP

-A INPUT -s 106.75.137.178/32 -j DROP

-A INPUT -s 213.209.157.162/32 -j DROP

-A INPUT -s 91.203.174.99/32 -j DROP

-A INPUT -s 205.210.31.201/32 -j DROP

-A INPUT -s 83.142.209.120/32 -j DROP

-A INPUT -s 78.153.140.176/32 -j DROP

-A INPUT -s 198.235.24.235/32 -j DROP

-A INPUT -s 89.248.173.171/32 -j DROP

-A INPUT -s 78.31.250.109/32 -j DROPПолный формат лога Apache можно увидеть здесь Разумеется, для того, чтобы защиться от нападения на сайт только данных мероприятий недостаточно, будьте начего и да прибудет с нами сила!